Entradas

Mostrando entradas de 2012

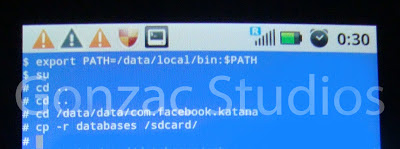

[Hack] Android Facebook Disclosure & Como robar una cuenta

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

Jornadas de Informática 2012 - UNPA

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack: Ataque dirigido parte.4] Entrar a un ordenador en la red

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack: Ataque dirigido parte.3] Penetrar en una red

- Obtener enlace

- Correo electrónico

- Otras aplicaciones