Entradas

Mostrando entradas de febrero, 2012

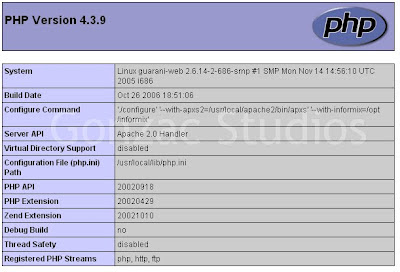

[Hack] Los peligros del phpinfo y como tirar un servidor

- Obtener enlace

- Correo electrónico

- Otras aplicaciones

[Hack] La vulnerabilidad que facebook no quiere corregir.

- Obtener enlace

- Correo electrónico

- Otras aplicaciones